インフォメーション

※当キャンペーンは終了しました

平素は『ヘテムル』をご利用頂き誠にありがとうございます。

アフィリエイトASP『A8.net』の『ヘテムルレンタルサーバー会員募集プログラム』では

ただいま成果報酬アップキャンペーンを開催しています。

キャンペーン期間中は、通常【3,000円】の成果報酬を、

【5,500円】に増額させて頂いております!

<キャンペーン期間>

2013年3月8日まで

<キャンペーン内容>

成果報酬として

・1クリックにつき【2円】

・会員登録1件につき【5.500円】

をお支払い致します。

>>A8.net への登録はこちら(登録無料)

>>アフィリエイトとは?

----------------------------------------------------------------------

◆ A8.netを使って『ヘテムル』の広告を掲載するまでの流れ〜

1) まだ『A8』の会員になってない場合は、まず『A8』に会員登録します。

2) 『A8.net』の「会員専用ページ」にログインします。

3) 「プログラム検索」より『ヘテムル』を検索し提携申込します。

4) 提携完了後「参加中プログラム-『ヘテムル』」「広告リンク」から

使いたい広告を選択し、リンクコードを取得します。

5) リンクコードを自分のサイトに貼って広告を表示させます。

----------------------------------------------------------------------

広告バナーの種類は数多く取り揃えていますので、お客様のウェブサイトの

雰囲気にあったデザインのものをお選び頂けます。

ぜひ、お客様のホームページやブログにて、『ヘテムル』をご紹介ください!

平素はヘテムルレンタルサーバーをご利用頂きありがとうございます。

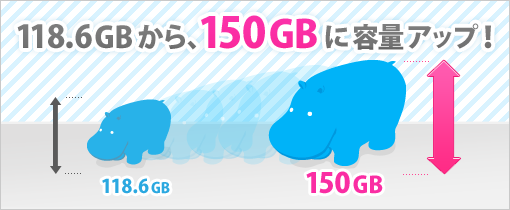

この度 heteml(ヘテムル) では、標準ディスク容量を【 150GB 】に増量いたしました!

【ディスク容量】118.6GB → 150GB (31.4GB増量!1GBあたり約10円)

もちろん、容量アップ後も月額ご利用料金はそのままでご利用頂けます。

また、容量アップに伴い、転送量に関しましても1日あたりの目安を40GB までに

緩和をさせていただきます。

≫ 転送量とはなんですか? − よくある質問

==========================================================

◆今ならヘテムル初期費用が 《無料》!【終了】

==========================================================

※当キャンペーンは終了しました

150GB への容量アップを記念して、通常《3,950円》 の初期費用が 《無料》となる

キャンペーンを開催いたしております。

150GB の大容量に加え、ドメインを何個でも無制限に設定できるマルチドメインや

面倒な設定などを省いて WordPress がすぐ使える簡単インストール機能など

多彩な機能を備えたレンタルサーバー『ヘテムル』をこの機会にぜひご利用下さい!

キャンペーン期間:2013年2月21日(木)正午 まで

>> 『ヘテムル』レンタルサーバーのお申込みはこちらから

今後とも、heteml レンタルサーバーを、どうぞよろしくお願い致します。

平素はヘテムルレンタルサーバーをご利用頂きありがとうございます。

本日よりヘテムルにてPHPの最新提供バージョンである

「PHP5.4」の提供を開始いたしました。

「PHP5.4」は従来バージョンのPHP5.3等よりもパフォーマンスが向上しております。

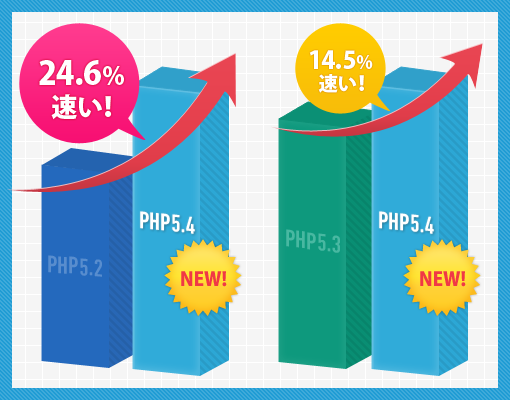

【1】 PHP5.4のパフォーマンス向上について

̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄

ヘテムルにて従来バージョンであるPHP5.3とPHP5.2と比較する

ベンチマーク(処理速度計測)を実施いたしました。

≪ベンチマーク内容≫

・WordPressで作成したサイトに対し1リクエストあたりの処理にかかった時間

・並列20処理で100リクエストを行うことで実施

≪ベンチマーク結果≫

PHP5.2と比較すると24.6%のパフォーマンスアップ!

PHP5.3と比較すると14.5%のパフォーマンスアップ!

上記の結果となり、PHP5.4はパフォーマンスが向上しております。

【2】 PHP5.4からMySQLへの接続ドライバをmysqlndを採用

̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄

ヘテムルのPHP5.4はMySQLへの接続ドライバを

パフォーマンス向上とメンテナンス性を考慮して

mysqlnd(MySQL native driver for PHP)を採用しました。

≫ PHP−MySQL Native Driver

mysqlndはPHPに特化したMySQL接続ドライバとなります。今後PHP5.4以降はmysqlndが

MySQL向けの標準接続ドライバとなるため採用しております。

【3】 PHP5.4のご利用方法について

̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄

ヘテムルにてPHP5.4をご利用いただくには、

1. 拡張子を「.php54」に変更する

2. [.htaccess]ファイルで指定する

のいずれかの方法にてご利用いただくことができます。

詳細につきましては、下記マニュアルをご覧ください。

≫ マニュアル−PHPのご利用方法について

※CMSやご利用のプラグイン等によってはPHP5.4以上に対応していない場合がございます。

ご利用いただく際には動作検証をお願いいたします。

【4】 php.ini設定にPHP5.4を追加しました

̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄

ヘテムルのコントロールパネルにて設定ができる「php.ini設定」に

「PHP5.4」の項目を追加いたしました。

PHP5.4のphp.ini設定の変更点は以下の通りです。(PHP5.3との比較)

▼選択肢の追加

・error_reporting の項目に「E_ALL & ~E_NOTICE & ~E_STRICT」を追加

▼項目の削除

・magic_quotes_gpc

・safe_mode

・register_globals

≫ マニュアル−php.iniのご利用方法について

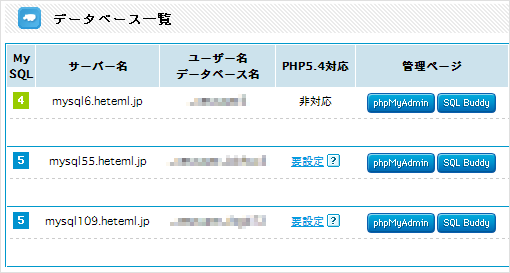

【5】 MySQLへの接続の際の注意点

̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄ ̄

2013年2月6日以前に作成されたMySQL5へPHP5.4以上のバージョンから接続を

行うためには一度コントロールパネルのデータベースより

パスワードの変更を行なっていただく必要があります。

現在PHP5.4以上から接続ができないMySQLには「要設定」のリンクが表示されておりますので、

一度パスワードの変更を行なっていただくことで接続が可能となります。

※現在設定されているパスワードが8 文字以上 15 文字の場合は同じもので変更いただいても問題ありません。

1. wp-config.php の下記の記述のパスワードを控える

/** MySQL データベースのパスワード */

define('DB_PASSWORD', '**********');

※パスワードが7文字以下の場合は、8 文字以上 15 文字のパスワードを記述して

ファイルを保存します。

2. ヘテムルのコントロールパネルの「データベース」の「要設定」のリンクよりWordPressで使用しているMySQLのパスワードを1.で控えたパスワードで変更。

3. [.htaccess]ファイルの下記の記述を利用するphpのバージョンにより変更

AddHandler php5.3-script .php

※ご利用のwebサーバー番号により変更方法が異なりますので

PHPのご利用方法をご確認ください。

4. 動作検証を行う

(プラグインやテーマがPHP5.4以上に非対応の場合は動作しない可能性がありますので、その場合はPHP5.3に[.htaccess]ファイルを戻してください)

≫ よくある質問−PHP5.4の利用のためデータベースのパスワードを変更したらエラーが発生する

※変更を行った後でもPHP5.3以下のバージョンからも接続ができます。

※MySQLのバージョンが4の場合はPHP5.4以上からの接続はできません。

ヘテムルでは、今後もお客様への新しい環境提供に努めて参ります。

今後とも、heteml レンタルサーバーをどうぞよろしくお願い致します。

平素はヘテムルをご利用いただき、誠にありがとうございます。

この度、『 Movable Type 』について脆弱性に関する報告がございました。

今回、脆弱性が確認されている『 Movable Type 』のバージョンは以下の通りです。

■脆弱性が存在するMovable Typeのバージョン

Movable Type 4.2x

Movable Type 4.3x から 4.38

■Movable Typeにおける脆弱性の詳細内容

Movable Type の mt-upgrade.cgi における eval インジェクションおよび SQL インジェクションの脆弱性

※MovableType とは

http://www.movabletype.jp/

脆弱性が存在するバージョンをご利用のお客様は、バージョンアップまたはベンダより公開されておりますパッチの適用をお願い申し上げます。

※2013/01/24 時点のMovableTypeの最新バージョンは5.2.3です。

今後とも、ヘテムルをよろしくお願いいたします。

※当キャンペーンは終了しました

お陰さまで『ヘテムル』は、このたび7周年を迎えました。

これもひとえに皆さまの暖かいご支援の賜物と心より感謝申し上げます。

皆さまへの感謝の気持ちを込めて、7周年記念のキャンペーンを開催中です。

特設サイトにて、下記の特典をご用意しておりますので、ぜひチェックして下さいね!

>> 7周年特設サイトはこちら

==========================================================

◆特典1 抽選で 《Wacomペンタブ》 や 《電子書籍リーダー》 プレゼント!

==========================================================

特設サイトにて、プレゼントへのご応募を頂いた方のなかから

抽選で 《Wacomペンタブ》 や 《電子書籍リーダー》 などの賞品をプレゼントします。

応募方法は、欲しい賞品を選んで応募ボタンを押してツイートするだけ!

ヘテムルのご利用者の方でなくても、どなたでもご応募頂けます。

キャンペーン期間: 2013年1月31日(正午)まで

>> 7周年特設サイトはこちら

==========================================================

◆特典2 ヘテムル初期費用が 《無料》!

==========================================================

キャンペーン期間中に、『ヘテムル』にご新規でお申込み頂きますと

通常《3,950円》 の初期費用が 《無料》 になります。

118.6GBの大容量にくわえ、ドメインを何個でも無制限に設定できるマルチドメインや

面倒な設定などを省いてWordPressがすぐ使える簡単インストール機能など

多彩な機能を備えたレンタルサーバー『ヘテムル』をこの機会にぜひご利用下さい!

キャンペーン期間: 2013年1月31日(正午)まで

>> 『ヘテムル』レンタルサーバーのお申込みはこちらから

『ヘテムル』レンタルサーバーは、お客様に楽しく快適にご利用頂けるよう

これからもサービスの改善に努めてまいります。

今後とも『ヘテムル』レンタルサーバーをよろしくお願いいたします。